Gut auf Angriffe auf die IT vorbereitet sein.

Jedes Unternehmen will seine Informationen schützen. Und alle Unternehmen wollen ihre Arbeitsfähigkeit in jeder Situation sicherstellen. Doch die Investitionen in Sicherheit werden häufig nicht zielgerichtet getätigt. Gründe hierfür sind unklare Schutzziele und fehlendes Bewusstsein für die Risiken.

Genau diese blinden Flecken beleuchten wir in unseren Beratungen. Sei es, dass Sie technische Sicherheitsmaßnahmen erneuern, oder ein Informationssicherheitsmanagementsystem einführen wollen. In beiden Fällen können Sie sich auf eine umfassende Expertiese der cas_data GmbH verlassen.

Erst wenn Klarheit über den Wert von Informationen und Systemen herrscht, kann eine angemessene Sicherheit hergestellt werden. Unsere Kunden sollen gut auf Angriffe auf die IT vorbereitet sein.

Damit Sie Ihr Kerngeschäft zukünftig sicher betreiben können.

Informationssicherheit (ISMS/ISB)

Eine gute Cyber-Security ist der Brandschutz des 21. Jahrhunderts. Ein unstrukturierter oder gar zufälliger Schutz der IT führt zu einem hohen Ausfallrisiko.

Technische Sicherheit

Firewalls, Virenschutz, EDR/XDR, Patchmanagement und Datensicherung gehören zu den Mindestvoraussetzungen für den Schutz von IT-Systemen. Dabei ist es nicht nur wichtig, dass sie existieren, sondern auch wie (gut) sie funktionieren.

Awareness / Achtsamkeit

Wir bringen die Bedürfnisse des Datenschutzes mit den Prozessen und Abläufen Ihres Unternehmens zusammen. Zudem begleiten wir langfristig einen rechtskonformen und „gelebten“ Datenschutz in Ihrem Unternehmen.

Cybercrime-Versicherung

Wir bringen die Bedürfnisse des Datenschutzes mit den Prozessen und Abläufen Ihres Unternehmens zusammen. Zudem begleiten wir langfristig einen rechtskonformen und „gelebten“ Datenschutz in Ihrem Unternehmen.

Aktuelles aus unserem Sicherheits-Blog

Cyber Security Day 2023

Rückblick auf den Cyber Security Day 2023 in Dortmund: Ein Tag voller Erkenntnisse und Schutzstrategien Am 17. August 2023 versammelten sich Cybersicherheitsexperten, Verantwortliche aus Wirtschaft

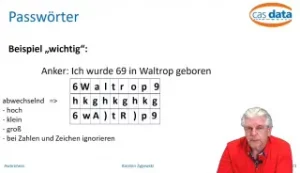

Sichere Passwörter einfach erklärt

Der 1. Februar ist international der „Ändere-dein-Passwort-Tag“.Damit der Wechsel auf ein neues Passwort auch eine positive Wirkung erzielt, veröffentlichen wir eine kurze Videosequenz aus dem

Online-Seminar Cyber-Security

In der Kooperation mit der TOPAS oHG bieten wir ein Online-Seminar zur Cyber-Security an.Termin: Donnerstag, 28. Oktober 2021 von 15:30 Uhr – 16:30 Uhr Die

Unsere Sicherheitsleistungen

Informationssicherheit (ISMS/ISB)

Datensicherung und Firewall schützen – nicht alles!

Bewusstsein für den technischen Schutz der IT-Infrastruktur wird zusehends geweckt. Die Erhöhung nur der technischen Schutzmaßnahmen greift zu kurz. Denn das Problem liegt auf zwei Ebenen:

- Investitionen nach dem Gießkannen-Prinzip

- Beibehaltung blinder Flecken

Zielgerichteter wirken Investitionen, wenn zunächst folgende Frage beantwortet wird: Womit verdient Ihr Unternehmen Geld und was sind Ihre Kernprozesse?

Davon ausgehend identifizieren wir wichtige Systeme und Daten in Ihrer Infrastruktur und analysieren kritische Prozesse hinsichtlich Ihrer Verfügbarkeit und Sicherheit. Die daraus gewonnenen Erkenntnisse bilden erste Maßnahmen bei der Implementierung eines Informations-Sicherheits-Management-System (ISMS). Ziel ist es, gut auf Angriffe auf die IT vorbereitet sein.

Informations-Sicherheits-Management-System (ISMS)

Eine gute Cyber-Security ist der Brandschutz des 21. Jahrhunderts. Ein unstrukturierter oder gar zufälliger Schutz der IT führt zu einem hohen Ausfallrisiko. Durch die zunehmende Digitalisierung von Geschäftsprozessen steigt die Anzahl der Bedrohungen für Produktions- und Leistungsausfälle bis hin zum katastrophalen Schaden für Unternehmen.

Informationssicherheit ist wichtig, aber erst ein kontinuierlicher Verbesserungsprozess nach anerkannten Regeln ist das Maß aller Dinge. Ihre Motivation für ein ISMS kann dabei vielfältig sein. Vielleicht wird sie von außen durch Wirtschaftsprüfer, Banken oder Versicherungen an Sie herangetragen oder Sie wollen aus eigenen und naheliegenden Gründen sicher sein. Und wenn Sie ein ISMS als strategisches Marketingattribut einsetzen wollen – wir unterstützen Sie in jedem Fall.

Um für Geschäftspartner jeglicher Art – und selbstverständlich auch zur eigenen Sicherheit – den Sicherheitsstandard zu dokumentieren und signifikant zu verbessern, muss die IT-Sicherheit in ein Managementsystem eingebracht werden.

Ein ISMS ist eine Aufstellung von Regeln und Verfahren innerhalb eines Unternehmens, welche dazu dienen, die Informationssicherheit dauerhaft zu

- definieren,

- kontrollieren,

- aufrechtzuhalten und

- fortlaufend zu verbessern.

Die Definition des ISMS ist in der ISO 27001 erfolgt. Das Bundesamt für Sicherheit in der Informationstechnik verwendet ISMS in Verbindung u.a. mit den IT-Grundschutzkatalogen.

Den dritten anerkannten Weg ein ISMS zu implementieren, geht die VdS 3473. Dabei wird Ihre IT auf für Ihre Kerngeschäftsprozesse kritischen Systeme untersucht und die damit verbundenen Risiken analysiert. Zusammen mit einem obligatorischen Basisschutz ergeben sich Richtlinien und Verfahren, welche einem kontinuierlichen Verbesserungsprozess unterliegen.

Diese Leistungen erbringen wir sowohl als Projekt über einen längeren Zeitraum (12-18 Monate), als auch in Form einer Bestellung als ISB (Informationssicherheitsbeauftragter) für Ihr Unternehmen. Dabei gliedert sich der ISB sowohl in das Datenschutzteam ein und erarbeitet mit dem DSB entsprechende Leit- und Richtlinien. Dazu begleitet er die IT auf technischer und organisatorischer Ebene zur Steigerung der Sicherheit.

Technische Sicherheit

In unseren Beratungen werden wir immer wieder mit der Frage konfrontiert: „Wie bekommen wir unsere IT sicher?“

Dafür gibt es keine pauschale Lösung. Wir gehen mit unseren Kunden einen systematischen Weg, um die für Sie passende Sicherheit herzustellen.

Dazu klassifizieren wir zunächst alle Systeme und Übertragungswege im Bestand und stellen einen Basisschutz sicher. Danach werden Informationen und Geschäftsprozesse auf ihre Sensibilität untersucht. Daraus entsteht eine Matrix, aus der der Schutzbedarf jedes Items (System, Komponente, Verbindung, Daten) ersichtlich wird. Bei kritischen Items erfolgt zusätzlich eine Risikobewertung.

Nachdem diese Schritte durchlaufen sind, wird ersichtlich, welche Schutzmechanismen an welchen Stellen eingesetzt werden müssen. Das führt zu klaren Ergebnissen mit planbaren Kosten.

Wenn die Schutzmechanismen implementiert sind, muss die Konfiguration und die Aktualisierung regelmäßig auf Konsistenz überprüft werden. Am einfachsten ist dies durch die Nutzung eines (nicht mehrerer!) geeigneten Dashboards. Dann ist Ihr Unternehmen gut auf Angriffe auf die IT vorbereitet.

Blinder Fleck: Ihre Aufmerksamkeit bitte!

Beim Thema Sicherheit haben Angreifer immer öfter ein Ziel: Sie wollen uns Menschen verunsichern und dadurch Zugang zu Informationen erhalten. Nur allzu oft geben wir diese Informationen aus Unwissenheit oder Vertrauensseligkeit weiter und stellen damit ein unbeabsichtigtes Sicherheitsrisiko dar. Da hilft es nur, aufmerksam zu sein. Denn nur wer aufpasst und achtsam ist, kann Bedrohungen und Sicherheitsvorfälle verhindern.

Aufmerksamkeit kann man lernen. Wir unterstützen Sie dabei, indem wir Schwachstellen benennen und viele Fallen erklären, damit Sie dort nicht hinein tappen. Denn diese Fallen sind oft sehr gut getarnt, und so ist nicht gleich ersichtlich, was damit beabsichtigt ist. Wir geben unsere Erfahrungen gerne weiter und sind stets auf dem aktuellen Stand, wenn neue Bedrohungen auftauchen – sind sie auch noch so raffiniert.

Dazu erstellen wir für Sie ein individuelles Konzept in Form einer Kampagne. Denn Aufmerksamkeit lernt man nicht mit einem einzelnen Aufruf. Diese Lernkurve ist ein Prozess. Je nach Bedarf gestalten wir diese Kampagne mit vorgetäuschten Betrugsversuchen, Workshops, e-Learnings, und Webinaren. Idealerweise läuft eine Kampagne in vier Stufen und über einen Zeitraum von 12 Monaten und wiederholt sich nach 12 Monaten mit jeweils einer Stufe. Dabei berücksichtigen wir die Interessen von Personal- und Betriebsräten genau so, wie die von Geschäfts- und IT-Leitungen hinsichtlich der Auswertbarkeit der Maßnahmen..

Versicherungen gegen Cybercrime

Sicherheit gibt es nicht zu 100%. Eine gewisses Risiko bleibt zu jedem Zeitpunkt bestehen. Aufgrund der schnellen Weiterentwicklung von Bedrohungen und wachsender Abhängigkeit von funktionierenden IT-Systemen wächst dieses Risiko stetig.

Um gut auf Angriffe auf die IT vorbereitet sein, ist es sinnvoll, die Auslagerung von Risiken in eine Cyber-Risk-Police in Betracht zu ziehen. Nach einer durchaus turbulenten Startphase dieser Policen, in denen die Anbieter zunächst den Markt erkundet haben, zeigen sich nun deutliche Konturen in der Qualität. Die Anbieter machen große Unterschiede in den Eingangsvoraussetzungen, dem Kleingedruckten und den tatsächlichen Leistungen. Da wir in unserem Kundenumfeld etliche Erfahrungen in der Regulierung von Schäden gemacht haben, sind wir eine lose Partnerschaft mit einem Anbieter eingegangen. Für die Beratung und Betreuung unserer Kunden arbeiten wir mit der TOPAS oHG in Waltrop zusammen.